Soluciones

Estrategia de Identidad y Definición de la Hoja de Ruta

Más que un plan, nuestra estrategia es una hoja de ruta para fortificar las defensas de su organización e impulsar su actividad. Nuestro plan integral define la gestión, la protección y el control meticuloso del acceso a identidades, dispositivos y sistemas. Dé prioridad a la seguridad sin sacrificar el progreso.

Servicios

Podemos ayudarle

Refuerce su seguridad con nuestra oferta integral.

Mapeo de ciber principios

Definir y caracterizar los principios de ciberseguridad necesarios en una perspectiva global dentro de una solución de Identidad.

Identificación de objetivos estratégicos

Determinar objetivos estratégicos transversales para la Identidad, según el contexto específico de la organización.

Evaluación de las capacidades

Una evaluación exhaustiva de las capacidades asociadas a cada área y en toda la organización, para garantizar la definición de controles de seguridad capaces de minimizar o mitigar los riesgos.

Mapa de controles

Definir un mapa de controles de acceso inter organizativos en función de las capacidades ya identificadas.

Modelo de gobernanza

Definir el modelo de gobernanza de la identidad dentro de su organización, identificando las funciones y responsabilidades, y las dependencias entre departamentos.

Capacitación interna

Crear un modelo de capacitación para los equipos internos adaptado a la visión de IAM, que incluya iniciativas eficaces de concienciación, transferencia de conocimientos y formación.

Revisión y desarrollo de la documentación

Revisar los procedimientos de seguridad actuales y desarrollar nuevos procedimientos para garantizar la caracterización de la visión definida para las personas, los procesos y las herramientas.

Desarrollo de Roadmap

Elaborar una hoja de ruta detallada que describa las iniciativas, proyectos y acciones necesarios para colmar las lagunas detectadas y alcanzar los objetivos definidos. Incluye plazos, responsabilidades y recursos necesarios.

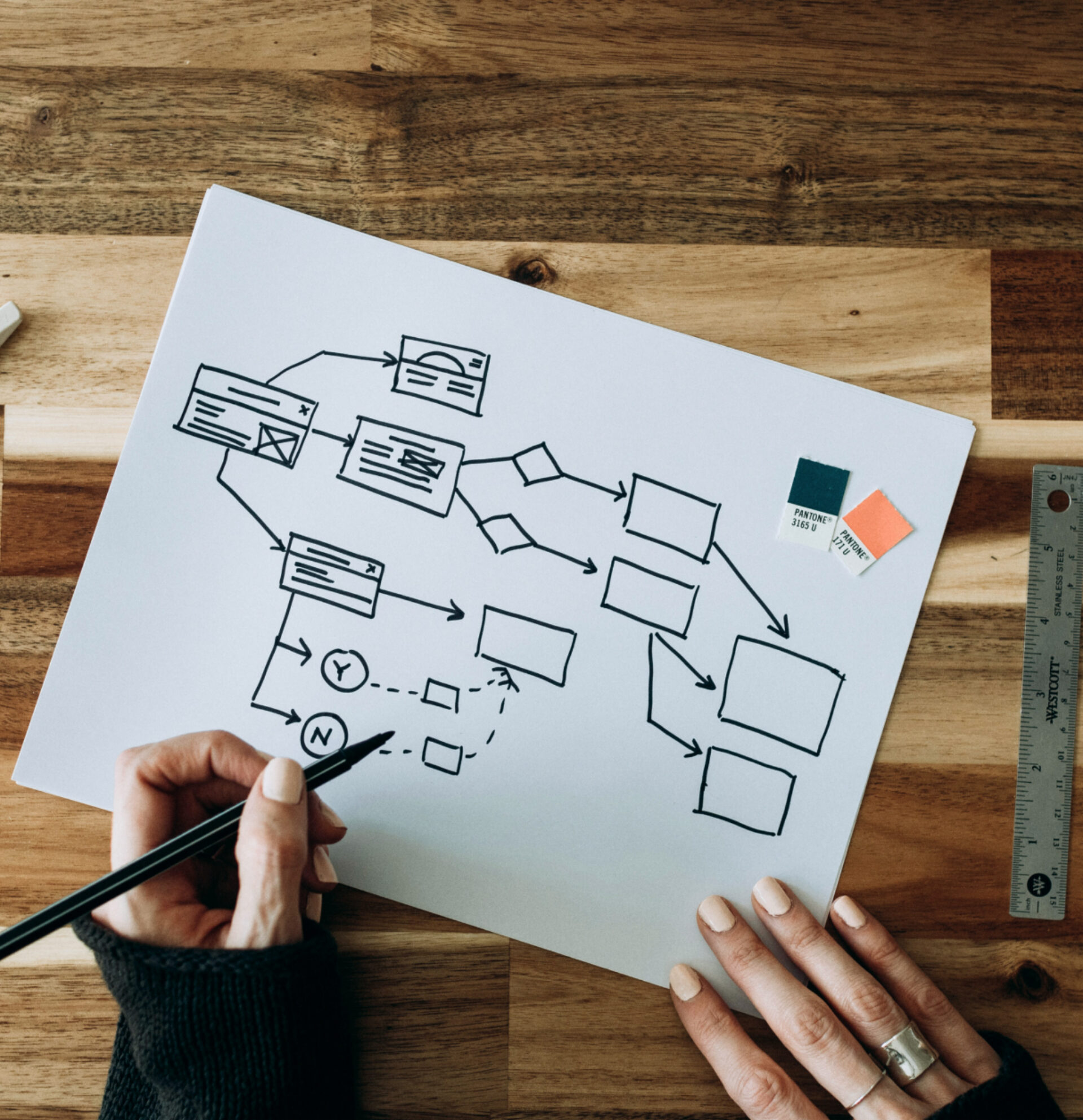

Nuestro proceso

¿Cómo es un enfoque exitoso?

Visión general

Seguimos un proceso exhaustivo para garantizar que se satisfacen sus necesidades.

Evaluación

Evaluamos su arquitectura y procesos actuales de IAM e identificamos sus necesidades.

Planificación

Creamos un plan personalizado adaptado a su situación específica.

Aplicación

Aplicamos las medidas necesarias para su organización.